Phishing to najczęstsza metoda cyberataku. Ten rodzaj przestępstwa może przybierać różne formy: mailową, poprzez social media, reklamy internetowe, SMS, wiadomości głosowe, a nawet kalendarz Google. Szacuje się, że aż 91% oszustw odbywa się mailowo i prawie żaden użytkownik nie odróżni zwykłej wiadomości od phishingowej. Jak sobie z tym radzić?

Zgodnie z raportem Kaspersky`ego, co 10. Polak miał do czynienia z phishingiem. Jeśli ulegli żądaniom cyberprzestępców, mogli stracić wiele: pieniądze, reputację oraz zamrozić na jakiś czas działania firmy. Przed phishingiem trudno było uchronić się nawet gigantom technologicznym: w marcu 2017 roku dostawca części komputerowych z Azji skłonił Google i Facebooka do wpłacenia mu pieniędzy. Podał się za firmę, z którą już współpracowali i wyłudził 100 milionów dolarów.

Phishing: na czym polega?

Słowo powstało od angielskiego “fishing”, odwołując się do łowienia ryb. Można więc powiedzieć, że phishing to “łapanie” lub łowienie w sieci. Chodzi tu o taki rodzaj cyberataku, w którym przestępca podszywa się pod daną instytucję (np. bank), aby wyłudzić dane, a w konsekwencji pieniądze. Najczęściej użytkownik otrzymuje maila, w którym widnieje prośba o zalogowanie się, podanie danych wrażliwych. Tego typu informacja wygląda bardzo wiarygodnie, a strona jest oczywiście sfałszowana. W momencie wejścia na tę witrynę, dochodzi do przechwycenia informacji. W wiadomości mailowej do użytkowników najczęściej nie ma załączników, tylko bezpośrednie przekierowanie do strony internetowej. Jeden z przykładów takiego oszustwa to maile wysyłane do klientów Biedronki z kwietnia 2018 roku. W wiadomości był zawarty link do podrobionej strony dyskontu z informacją o promocji. Można było uzyskać rabat w wysokości 50 zł na zakupy w markecie w zamian za przelew na kwotę 5 zł. Bramka Dotpay była oczywiście sfałszowana. To tylko jeden z przykładów phishingu.

Typy ataków phishingowych

Cyberprzestępcy stosują wiele różnorodnych technik, które mają wywołać emocje i wzbudzić natychmiastową reakcję:

- Powoływanie się na CEO – oszust twierdzi, że jest CEO przedsiębiorstwa i potrzebuje jakichś ważnych informacji,

- Spear phishing – przestępca wysyła mail do konkretnej osoby w firmie, wcześniej dokładnie zbierając o niej informacje, np. w social mediach,

- Whaling – odmiana spear phishingu, lecz kierowana do osób zajmujących ważne funkcje w firmie,

- Clone phishing – skopiowana, autentyczna wiadomość, wysłana ponownie do użytkownika wraz z dołączeniem zainfekowanego załącznika lub linku,

- Brand phishing – oszust podaje się za firmę, z którą atakowana firma bezpośrednio współpracuje.

Jak wyłapać mail phishingowy?

Według badań Intel Security, aż 97% ludzi nie potrafi odróżnić wiadomości phishingowej od tej zwykłej. Na co zwracać uwagę? Wymaga to trochę uważności:

- Sprawdzenie nadawcy maila (czy pokrywa się z domeną?)

- Błędy w treści maila (ortograficzne, gramatyczne, interpunkcyjne).

- Rozszerzenie pliku. W przypadku gdy wiadomość zawiera złośliwe oprogramowanie, najczęściej załącznik jest skryptem Visual Basic Script (.vbs), J avaScript (.js) lub .exe. Celem jest nieaktualne oprogramowanie.

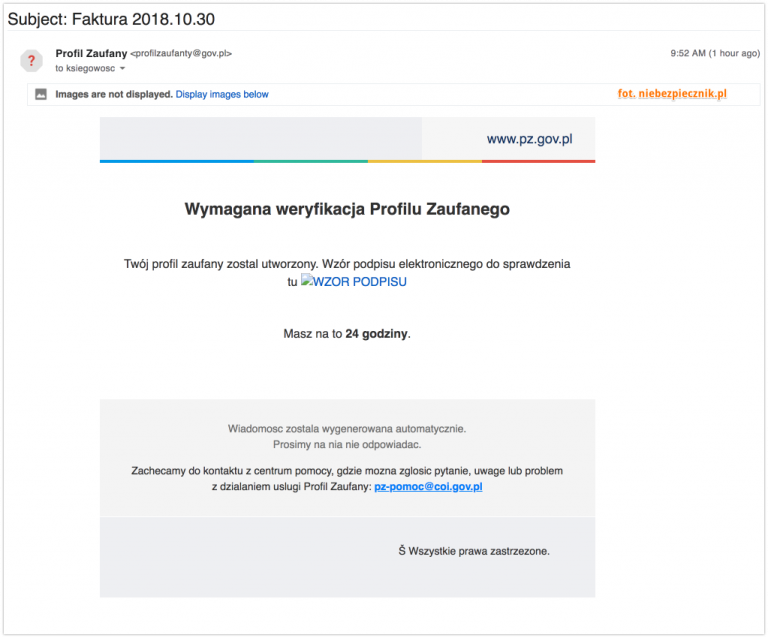

- Mail gra na emocjach i zleca natychmiastowe wykonanie jakiejś czynności, związanej np. z profilem zaufanym:

- Temat wiadomości. Silnie działa np. taki: ALERT: Zresetuj hasło bazy danych.

- Forma grzecznościowa. Zamiast imienia użyto np. Pracowniku/ Kliencie.

- Nawet jeśli wiadomość zawiera logotypy, warto uważać na brandphishing.

- Najlepiej zadzwonić do nadawcy i upewnić się, czy faktycznie to on wysłał mail.

- Zgłosić incydent do CSIRT NASK na stronie https://incydent.cert.pl.

7 sposobów, jak ochronić się przed phishingiem

- Nie klikać w linki w e-mailu i nie otwierać podejrzanych załączników.

- Stworzyć filtry antyspamowe na poczcie e-mail i reguły, które blokują dostęp do skrzynki określonym domenom i adresom IP. To zadanie admina IT.

- Dokładnie przyjrzeć się domenie (czy nie zawiera literówek, kropek lub innych znaków, które mogą imitować autentyczną nazwę strony). Jeśli są jakiekolwiek wątpliwości co do tego, kto jest właścicielem domeny, warto zajrzeć do bazy WHOIS.

- Sprawdzić stronę internetową pod kątem poprawności (czy są błędy językowe) i czy widnieje na niej zakładka “kontakt”.

- Sprawdzić HTTPS. Jeśli strona internetowa nie jest zabezpieczona Certyfikatem SSL, a podaje się za poważną instytucję, warto skontaktować się bezpośrednio i poinformować o tym fakcie. W najtrudniejszych przypadkach cyberprzestępcy przechwytują oryginalną stronę www z prawidłową domeną oraz certyfikatem SSL, ale najczęściej jest to protokół o najniższej walidacji Let`s Encrypt i można sprawdzić, na kogo został wystawiony.

- Aktualizować oprogramowanie antywirusowe.

Certyfikat SSL w Kru.pl

Certyfikat SSL to weryfikacja domeny, lepsze pozycjonowanie w wyszukiwarce, szyfrowanie danych, obsługa urządzeń mobilnych. Zachęcamy do skorzystania z oferty: https://www.kru.pl/ssl.php